Gewährleistung der funktionalen Sicherheit in Fahrzeugen

Die Verabschiedung der ISO 26262 im Jahr 2011 war im Wesentlichen eine automobilspezifische Version der IEC 61508 zur Standardisierung der funktionalen Sicherheit von Automobilelektronik. Nach der Norm ISO 26262 werden Sicherheitsrisiken für jede Anwendung separat klassifiziert. Dabei wird zwischen QM (kein Risiko) und ASIL A bis D (geringes bis hohes Risiko) unterschieden. Die Software jeder Anwendung wird dann separat nach dem von unabhängigen Stellen ermittelten Risiko zertifiziert.

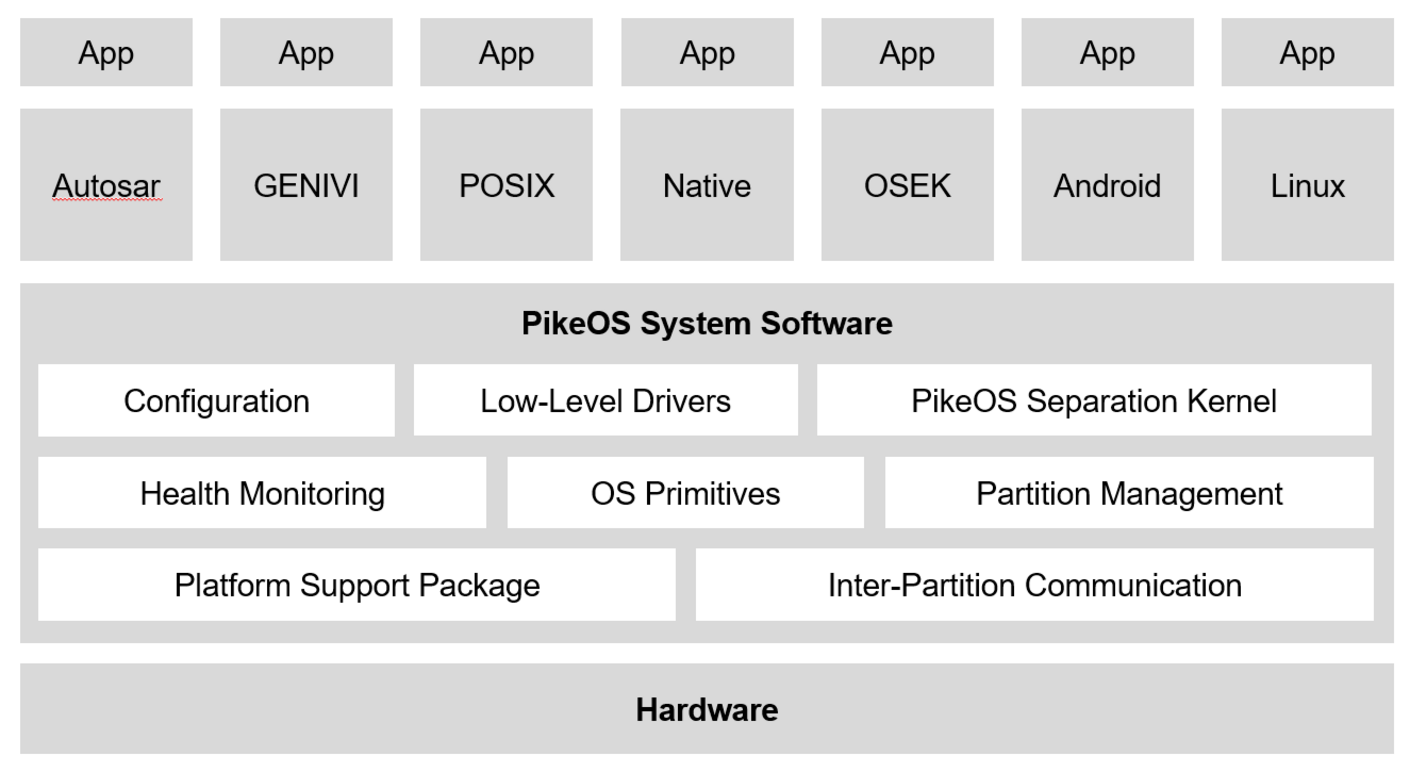

Da alle Anwendungen der Interior Domain Integration in getrennten Containern auf einer Plattform untergebracht sind, ist es die Aufgabe des Separationskerns in PikeOS, dafür zu sorgen, dass diese Trennung tatsächlich funktioniert. Die Aufgabe des Kernels besteht darin, eine Umgebung zu schaffen, die sich aus Sicht der einzelnen Anwendungen nicht von einem physisch getrennten System unterscheidet. Die zeitliche und räumliche Partitionierung sorgt dafür, dass jede Anwendung autonom ist und die anderen Anwendungen nicht "sieht". Sie nutzt nur die Hardware-Ressourcen, die ihr vom Separationskernel ausdrücklich zugewiesen wurden. Dazu gehören Speicherbereiche, Ressourcen und Anwendungssätze zu genau festgelegten Zeiten. Die Inter-Partition-Kommunikation steuert den Informationsfluss mit anderen Anwendungen über feste Kanäle und beschränkt die Kommunikation auf bekannte und akzeptierte Instanzen.

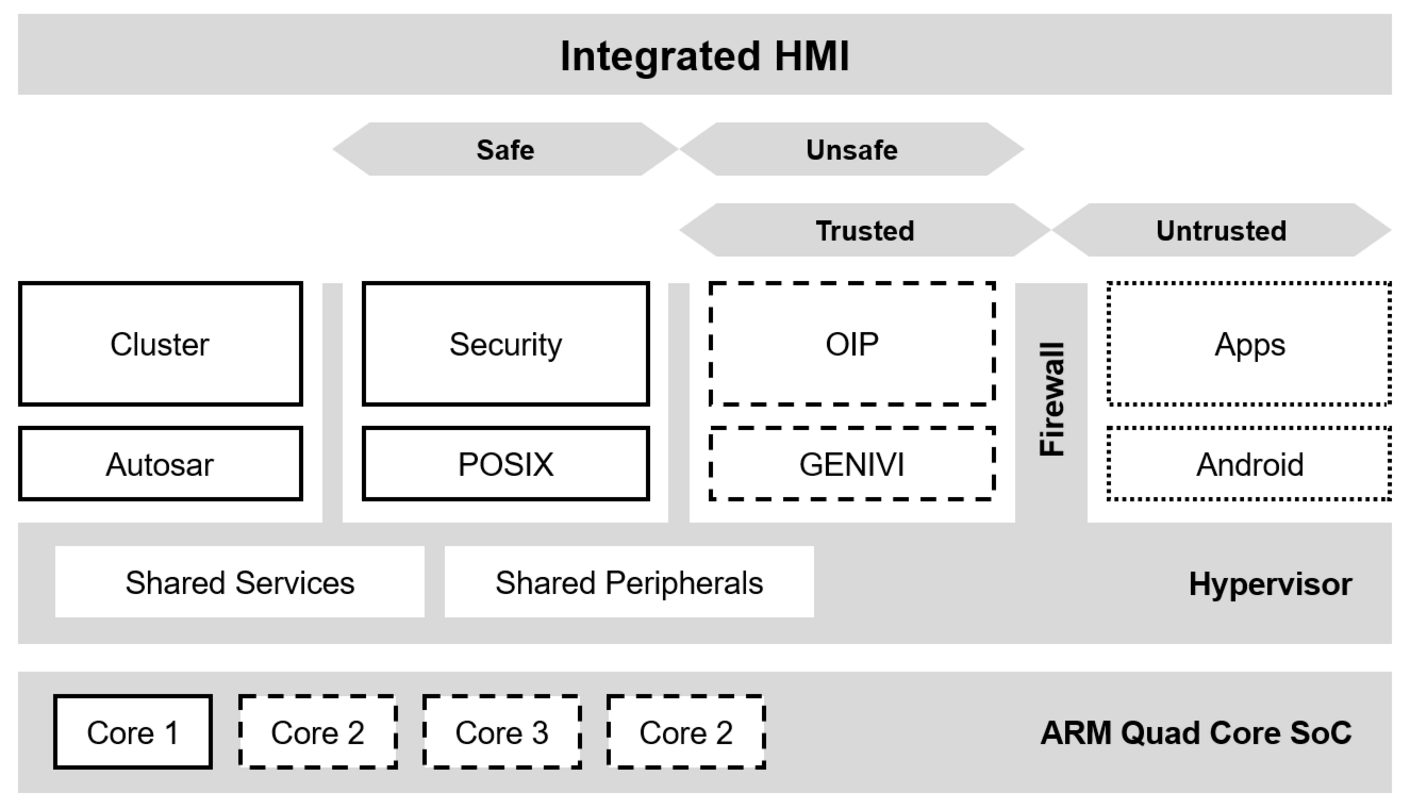

Die integrierte Plattform von Continental kann mehrere Anwendungen beherbergen, die nach funktionalen Sicherheitsstufen klassifiziert sind: Unkritisch (unsicher) bis hochkritisch (sicher). Der PikeOS Separationskernel trennt diese voneinander, so dass sie sich nicht gegenseitig sehen und stören können. Alle Anwendungen werden entsprechend ihrer individuellen Kritikalität zertifiziert. Auch PikeOS selbst muss diese Sicherheitskriterien einhalten. Das heterogene Gesamtsystem erfüllt somit die in der ISO 26262 definierten Anforderungen an die funktionale Sicherheit. Wenn beispielsweise ein unkritisches Multimediasystem, das auf Android läuft, einen Fehler verursacht und abstürzt, wird dadurch ein hochpriores, kritisches Assistenzsystem nicht beeinträchtigt. Stattdessen läuft das kritische Assistenzsystem normal weiter.

Überwindung von Schwachstellen durch Sicherheitsregeln

Je mehr Unterhaltungs- und Infotainment-Elektronik im Fahrzeug Einzug hält, desto anfälliger ist die integrierte Plattform für böswillige Angriffe und gezielte Manipulationen. Aus diesem Grund ist es wichtig, IT-Sicherheitsregeln (Security) für Anwendungen im Auto zu definieren, die von der zugrunde liegenden Systemsoftware unterstützt werden müssen.

Zu diesem Zweck gibt es seit langem das Konzept der "Multiple Independent Levels of Security" (MILS), das seinen Ursprung in militärischen Anwendungen hat. MILS gliedert Systeme in drei horizontale Ebenen mit unterschiedlichen Rechten und Stufen der Vertrauenswürdigkeit.

Die unterste Ebene wird von der Hardware mit anderen Plattform- und Sicherheitsmodulen gebildet. Ebene 2 enthält den Separationskern, der die gesamte Kommunikation im System kontrolliert und den verschiedenen Anwendungen Rechenzeit und Speicherzugriff zuweist. Nur der Separationskern verfügt über Hardware-Zugriffsprivilegien (Kernel-Modus) und gilt als vertrauenswürdig in Bezug auf die Sicherheit (Trusted). Alle anderen Module der Systemsoftware auf der zweiten Ebene gelten ebenfalls als vertrauenswürdig, haben aber keine Hardware-Zugriffsprivilegien. Diese Methodik hilft bei der Konfiguration, Organisation und Überwachung der Funktionalität des gesamten Systems. Alle Anwendungen werden der dritten Ebene zugeordnet, gelten als nicht vertrauenswürdig (untrusted) und laufen im Benutzermodus.

Der PikeOS Hypervisor unterstützt eine Systemarchitektur für Interior Domain Integration, die eine Kombination von heterogenen Softwareanwendungen in separaten Containern auf einer einzigen Plattform ermöglicht. Der Separationskernel in PikeOS ermöglicht eine strikte Trennung der Anwendungen. Er bietet Sicherheitsfunktionen, die die Gesamtsicherheit des Automobilsystems gewährleisten, und ermöglicht die Integration von Automobil- und Unterhaltungselektronik sowie Infotainment.

Mehr Informationen unter www.sysgo.com/pikeos

Twitter

Twitter LinkedIn

LinkedIn Facebook

Facebook Pocket

Pocket RSS

RSS